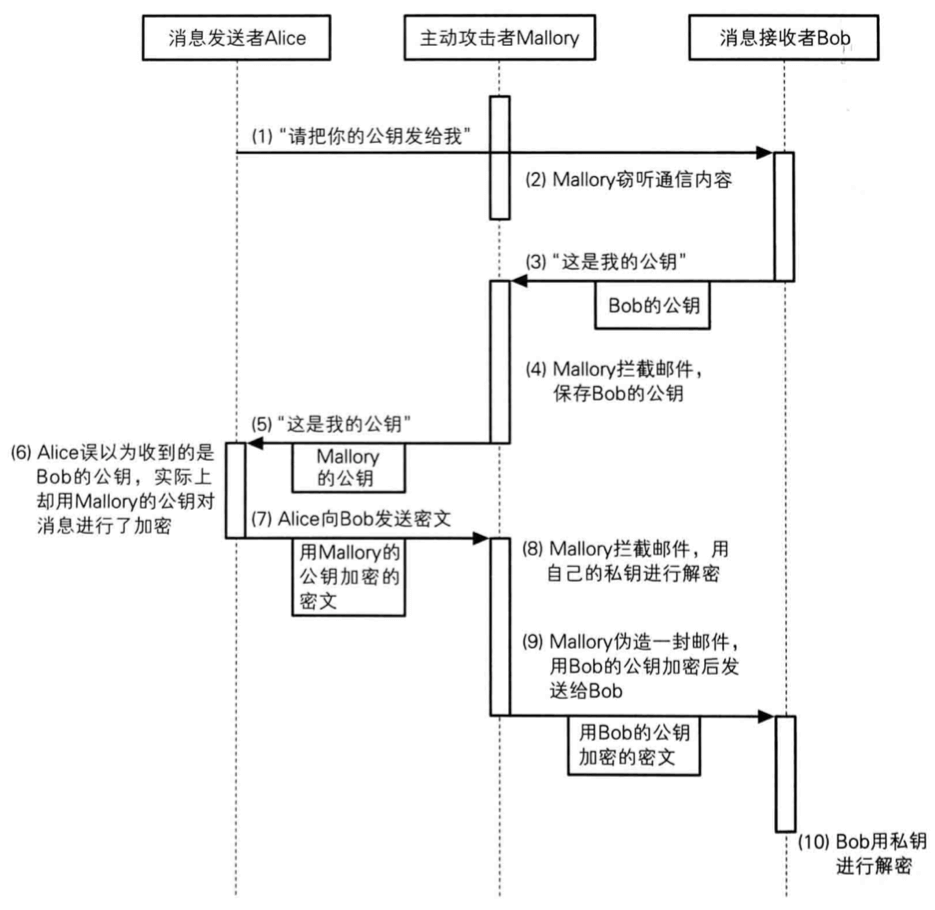

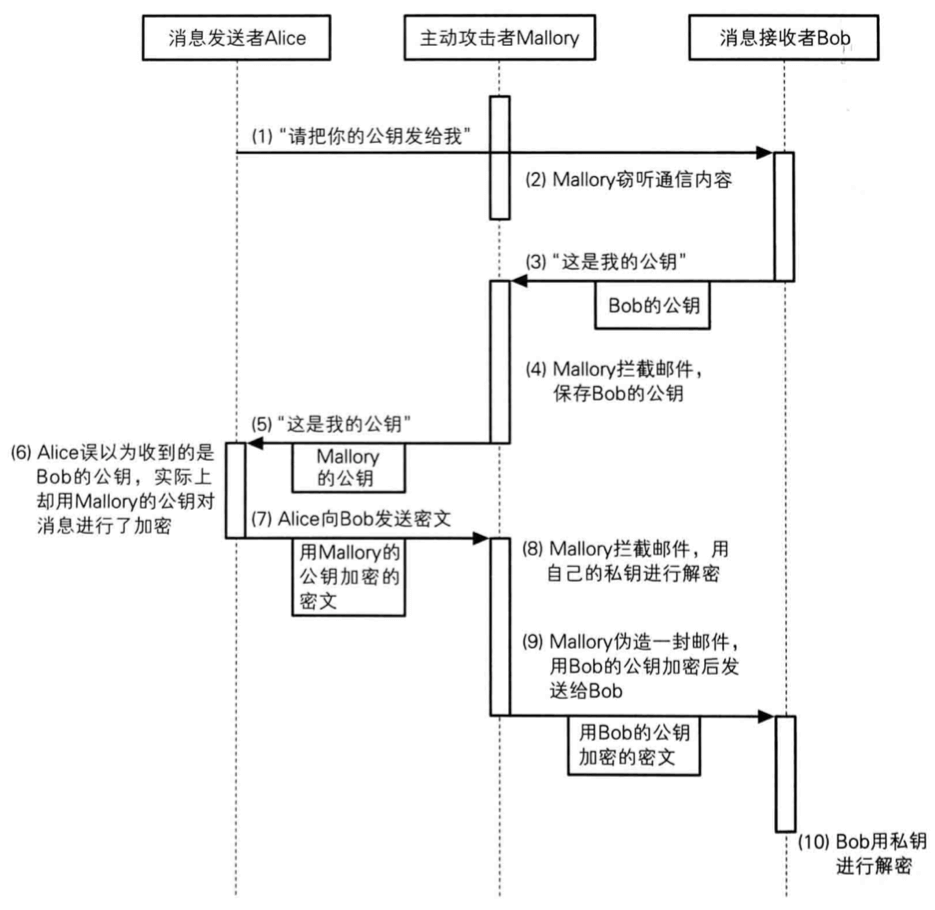

通过流程图可以看出:中间人攻击的核心就换掉消息发送者的公钥,替换成自己生成的公钥. 中间人充当两个角色,在Alice看来,她发消息的对象是Bob,而实际上是中间人,在Bob看来,他发消息的对象是Alice,而实际上是中间人.

这样中间人可以做到神不知鬼不觉,看似两个人正常联系,实际上他两的消息已经完全暴露,甚至消息已经被篡改

通过流程图可以看出:中间人攻击的核心就换掉消息发送者的公钥,替换成自己生成的公钥. 中间人充当两个角色,在Alice看来,她发消息的对象是Bob,而实际上是中间人,在Bob看来,他发消息的对象是Alice,而实际上是中间人.

这样中间人可以做到神不知鬼不觉,看似两个人正常联系,实际上他两的消息已经完全暴露,甚至消息已经被篡改